Google 安全工程師今天在部落格中發布一篇文章 Exponential growth in DDoS attack volumes 內容公布了2017年出現已知最大DDOS 攻擊及說明了DDOS攻擊種類,提醒大家目前網路攻擊成長不斷攀升,該如何考量各種層面的問題及規劃。

DDOS攻擊種類分類方式

攻擊者希望透過DDOS方式,大量而無意義的流量來破壞受害者對外服務品質。儘管此類型攻擊並不會洩漏用戶資料或是任何敏感性資料而導致危害,但如果不快速過濾或排除流量,則會導致對外服務中斷及客戶信心指數。

而攻擊者不斷隨著時間發展不同的攻擊方式,甚至對攻擊手法起了不同的名稱:Smurf, Tsunami, XMAS tree, HULK, Slowloris, cache bust, TCP amplification, javascript injection,和多種的反射攻擊 。但防禦者必須從網路層到應用層的所有的 DDOS 目標都考慮進去。甚至攻擊者在一次的攻擊裡包含多種攻擊手法,對於基礎設施或服務帶來多樣性的考驗,和無窮盡的攻擊手法組合。

那該如何簡化問題來進行管理和防禦呢?

Google 用不同的視角切入並未將攻擊方式視為重點,而是將攻擊分成幾個不同的

關鍵指標:

每秒 bps 網絡流量 → 針對網絡鏈接的攻擊

每秒 pps 網絡封包 → 針對網絡設備或DNS服務器的攻擊

每秒 rps HTTP(S)請求→針對應用服務的攻擊

在整理了攻擊的指標後,就是確保系統能有足夠的能力抵禦攻擊。

DDoS攻擊趨勢分析

下一步是針對每個關鍵指標確定承受最大的DDOS攻擊所需要容量,並正確執行相關部署來確保網路運行是有效且可靠,同也避免過度部署浪費昂貴的資源,部署不足會導致中斷。

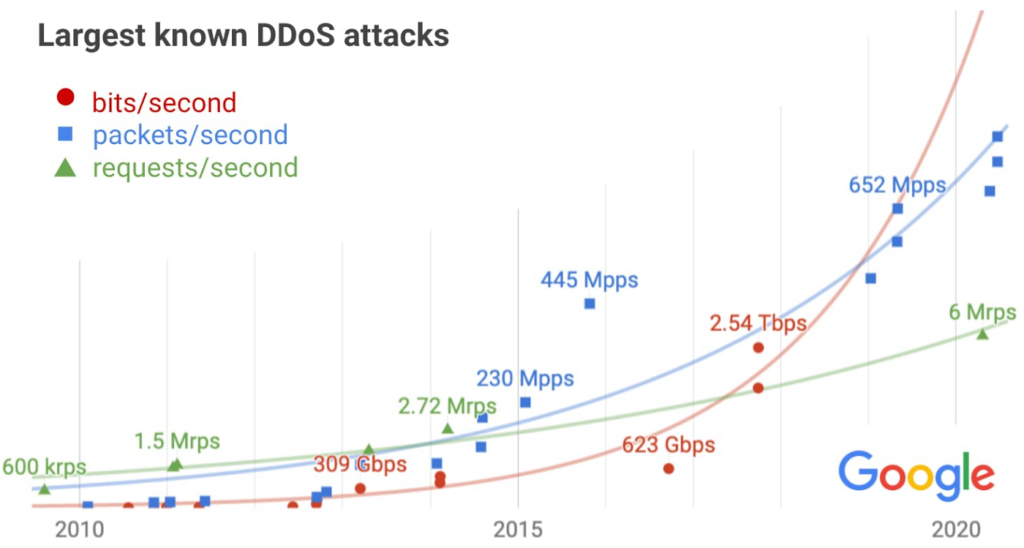

為此,Google 根據關鍵指標列出收到的各種不同攻擊,包含其他人共享的可信報告內容並繪製出趨勢圖,過去數年的數據可有效的評估指標中的成長狀態並不斷的修正曲線。

繪出圖形後所有指標都呈現指數型的成長,但隨著攻擊量成長引起的擔憂和關注。仍需要考慮網路本身成長趨勢,因為網路成長同時也帶給防禦者頻寬及運算力。在考慮了所有成長指標後後,結果不再令人如此擔憂,但DDOS仍然是個存在的問題。

設計可防禦的基礎架構

根據數據和觀察到的趨勢後,可以推斷需要吸收可能發生的最大攻擊所需的備用容量。

bps(每秒網絡流量 )

Google 的基礎架構在2017年9月吸收了2.5 Tbps DDoS,這是攻擊者在六個多月的活動中透過多種的攻擊方式,儘管同時瞄準google持有的數千個IP發起攻擊,預計擺脫自動防禦等措施,但並未造成影響,攻擊者將隸屬於多個持有者共計180,000個暴露的CLDAP,DNS和SMTP服務器進行欺騙發起了 167 Mpps 的攻擊,這些服務將在不知情的情形下對google發送流量。正同時也證明了資源豐富的攻擊者可實現的數量,也比起前一年公開紀錄上 Mirai殭屍網絡破紀錄的623 Gbps攻擊的四倍大,此紀錄仍然是目前攻擊者產生的最高紀錄,也此導致推斷的信心下降。

pps(每秒網絡封包)

此類型的攻擊有逐漸成長的趨勢,今年 IoT 殭屍網路產生了 690 Mpps 的攻擊。額外值得注意的資訊是在 2015 年攻擊者針對Google客戶VM做攻擊, 在攻擊之中 IoT 殭屍網路在短短的40秒內成長至 445 Mpps,數量大到當下以為是監控產生的故障。

rps(每秒HTTP(S)請求)

2014年3月,攻擊者透過中間人方式向數千個網站注入了惡意的javascript,導致當時成千上萬瀏覽器向YouTube發起氾濫請求,最高峰值為 2.7 Mrps。直到最近Google Cloud客戶受到 6 Mrps的攻擊,這是目前公開紀錄上已知的最大攻擊。但整體上來說成長指標遠遠小於其他總類攻擊成長,這代表現行的預估曲線可能低估未來攻擊量。

Google 表示在未來的只會看到攻擊不斷成長,雖然此事件被隱瞞了三年至今才因為不同原因公開,在未來攻擊會逐漸加劇,企業得做好更佳的準備。